Blowfish

body.skin-minerva .mw-parser-output table.infobox caption{text-align:center}

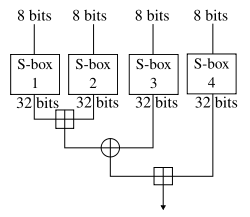

The round function (Feistel function) of Blowfish | |

| 概述 | |

|---|---|

| 设计者 | 布鲁斯·施奈尔 |

| 首次发布 | 1993 |

| 继承算法 | 对称加密 |

| 密码细节 | |

密钥长度 | 1-448位 |

| 分组长度 | 64位 |

| 结构 | 费斯妥密码 |

| 重复回数 | 16 |

| 最佳公开破解 | |

Four rounds of Blowfish are susceptible to a second-order differential attack (Rijmen, 1997);[1] for a class of weak keys, 14 rounds of Blowfish can be distinguished from a pseudorandom permutation (Vaudenay, 1996). | |

Blowfish是布鲁斯·施奈尔于1993年开发的對稱密鑰加密的分组密码。

概要

Blowfish是一个對稱密鑰加密算法,由布魯斯·施奈爾於1993年设计,现已应用在多种加密产品。Blowfish能保证很好的加密速度,并且目前为止没有发现有效地破解方法。目前为止AES比Blowfish有更广的知名度。

施奈爾设计的Blowfish算法用途广泛,意在替代老舊的DES及避免其他算法的問題與限制。Blowfish刚刚研发出的时候,大部分其他加密算法是专利所有的或属于商业(政府)机密,所以发展起来非常受限制。施奈爾则声明Blowfish的使用没有任何限制,任何国家任何人任何时候都可以随意使用Blowfish算法。

Blowfish主要包括关键的几个S盒和一个复杂的核心变换函数。

参考资料

^ Vincent Rijmen. Cryptanalysis and Design of Iterated Block Ciphers (PostScript). Ph.D thesis. 1997.

.mw-parser-output .refbegin{font-size:90%;margin-bottom:0.5em}.mw-parser-output .refbegin-hanging-indents>ul{list-style-type:none;margin-left:0}.mw-parser-output .refbegin-hanging-indents>ul>li,.mw-parser-output .refbegin-hanging-indents>dl>dd{margin-left:0;padding-left:3.2em;text-indent:-3.2em;list-style:none}.mw-parser-output .refbegin-100{font-size:100%}

| |||||||||||||||||||||||||||||||||||||